最近一段时间在解决一个网络方面的 BUG,发现自己对 TCP 的状态了解得不够,于是复习了一遍 TCP 的各种状态与状态间的转换,并做了一个整理,以加深自己的理解。

网络上的两台设备想要一起工作,就必须使用相同的网络协议。像 TCP 这种复杂的协议,我们很难简洁地描述其各种确切的操作。所以我们试图使用有限状态机来解释这个复杂的协议。

一. 有限状态机

有限状态机 (FSM : Finite State Machine) 又称有限状态自动机,简称状态机,是表示有限个状态以及在这些状态之间的转移和动作等行为的数学模型。FSM 的四个基本概念如下:

状态 state: 描述机器在特定时间上处于的 环境(circumstance)或状况(status)转换 Transition: 从一种状态到另一种状态的行为(act)事件 Event: 导致状态发生变化的事情动作 Action: 机器从一种状态转换之前对事件所做的响应

FSM通过解释协议可以处于的所有不同状态、可以在每个状态中发生的事件、针对事件采取的操作以及结果发生的转换来描述协议。协议通常在第一次运行时以特定的开始状态启动。尔后,它遵循一系列步骤使其进入常规操作状态,并根据特定类型的输入或其他情况移动到其他状态。状态机之所以称为有限状态机,是因为只有有限数量的状态。

二. TCP 的操作与状态

对于 TCP 来说,可以使用 FSM 来描述一个连接的生命周期 : 一个 TCP 设备和另一个 TCP 设备之间的每个连接,都从一个空状态(null state) 开始,经过一系列的状态变化,直到建立了(established)连接。然后它将保持这种状态,直到遇到某种事件,它将进行一系列状态直到回到关闭状态。

我们使用三个缩写词来表示状态间转换的三种类型消息,它们对应于 TCP 头的标志。(关于 TCP 头的内容可以参见我之前的博客 《TCP 协议概述》) :

继续阅读

前一章介绍了 cmake 的基本语法 以及如何构建一个最简单的工程。这里接着聊一聊使用 cmake 构建工程的常用操作:添加库

前一章介绍了 cmake 的基本语法 以及如何构建一个最简单的工程。这里接着聊一聊使用 cmake 构建工程的常用操作:添加库

一、由源代码添加库

这一节中我们将向工程中添加一个库项目。

假设我们需要开发一个 mathlib 库, 并在其他项目中调用,可以像下面这样操作:

1. 在工程路径下建立子文件夹 mathlib

2. 在 ./mathlib 中添加项目源文件 mymath.h , mymath.cxx,并添加 CMakeLists.txt:

继续阅读

组织结构

cmake 文件包括 CMakeLists.txt 和以 .cmake 为后缀的文件。

程序源文件最外层的 CMakeLists.txt 文件是 cmake 的入口文件,这个文件可以定义了整个工程的构建规范。它也可以使用 add_subdirectory() 命令来包含一个子文件夹,每个使用该命令添加的子文件夹中也需要有一个 CMakeLists.txt 文件。

变量

变量的包装与展开

在 cmake 中, 变量都是以字符串的形式存在的。使用 set( ) 包装变量, 使用 ${} 展开变量。${} 可以嵌套使用。 使用未包装的变量会导致空展开:

|

|

set(var_name_1 var1) message("var_name is ${var_name_1}") set(var_name_2 var2) set(${var_name_2} var) #same as set(var2 var) set(${${var_name_2}}_x foo) #same as set(var_x foo) message("var2 is ${var2}") message("var_name_2 is ${var_name_2}") message("var_x is ${var_x}") message("empty var is ${empty_var}") |

执行结果如下:

|

|

var_name is var1 var2 is var var_name_2 is var2 var_x is foo empty var is |

列表

继续阅读

什么是 CMake

当我们在构建工程时,在不同的平台上使用不同的工具,如在Windows上使用 Visual Studio 工程, 在 Mac 上使用 Xcode 工程。

这些工程只限于特定的平台。当我们需要跨平台构建工程时,就需要使用 CMake 了,它是一个开源的 跨平台系统构建工具 。同一个 CMake 工程可以在不同的平台上转换为与平台适应的工具,极大的方便了跨平台工程构建。

第一个 CMake

新建一个空目录,在其中新建一个文本文件,命名为 CMakeLists.txt,并输入以下内容:

|

|

message("Hello,This is my first cmake project") |

好了,你的第一个 cmake 工程就已经建好了。接下来,新建一个文件夹 build, 并在该文件夹下运行命令:

你可能会得到以下输出:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

-- Building for: Visual Studio 15 2017 -- The C compiler identification is MSVC 19.15.26732.1 -- The CXX compiler identification is MSVC 19.15.26732.1 -- Check for working C compiler: ....../cl.exe -- Check for working C compiler: ....../cl.exe -- works -- Detecting C compiler ABI info -- Detecting C compiler ABI info - done -- Check for working CXX compiler: ....../cl.exe -- Check for working CXX compiler: ....../cl.exe -- works -- Detecting CXX compiler ABI info -- Detecting CXX compiler ABI info - done -- Detecting CXX compile features -- Detecting CXX compile features - done Hello,This is my first cmake project -- Configuring done -- Generating done -- Build files have been written to: ....../build |

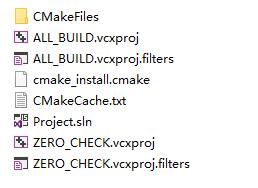

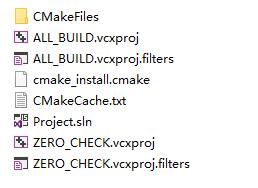

再来看这个路径下,cmake 生成了一堆文件:

我们成功的使用 cmake 在 Windows 上构建了一个 vs 工程。 当然,如果你的操作系统是 MacOS, 或者 Linux, 结果后有所不同。

其实在 CMakeLists.txt 所以在路径下也能运行 cmake 命令。不过cmake没有提供专门的工具来清理生成的文件,为了方便管理,我们将其生成在 build 目录下。

这个 cmake 工程的作用仅仅是输出一了条消息,并没有什么意义。下面我们来让它更有意义一点:

继续阅读

在之前一篇博客 ECC(Elliptic Curves Cryptography) 椭圆曲线加密原理 简单地阐述了 ECC 加解密的原理。这本篇博客中接着来聊一聊如何使用 OPENSSL 来进行 ECC 加解密。

首先需要明确一点的是:ECC 本身并没有定义一套加解密的方法,它主要作用于密钥交换(ECDHE),与签名认证(ECDSA). 不过后来中国工程师设计定义了一套加密方法,并于近年得到了世界的认可,这就是中国商用(国家标准) SM2 椭圆曲线公钥密码算法 。

一. 基本概念

其实在 openssl 中,椭圆曲线分两种形式,一种是之前讲到的质数域上的椭圆曲线 ,将其称为 $F_p$ 其方程为:

$$y^2 \ \mod \ p = x^3 + ax + b \ \mod \ p$$

另一种是二进制域,称为 $F_{2^m}$, 其方程为:

$$y^2 + xy = x^3 + ax^2 + b ,\ (b != 0)$$

在这里只讨论 $F_p$ 相关的内容。

椭圆曲线上的点

椭圆曲线上的点使用 EC_POINT 来表示, 它定义在 ec_locl.h :

|

|

struct ec_point_st { // ... BIGNUM *X; BIGNUM *Y; BIGNUM *Z; // ... }; |

继续阅读

在我之前的博客中聊到了 DH 密钥交换的原理 . 这里来讨论如何使用 OPENSSL 进行 DH 密钥交换。

一 原理验证

OPENSSL 提供了一系列API, 可以在方便地进行大数计算。在这里我们先对 DH 密钥交换的原理 中讲到的原理进行代码级别的验证。对原理不感兴趣的可以跳过这一小节。

由于在 DH 密钥交换过程中,大部分的操作过程都是一样的,可以定义一个基类来抽象:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 |

class DHBase { public: DHBase() : m_pri_key(NULL) {} virtual ~DHBase() { if (m_pri_key) BN_free(m_pri_key); }; const BIGNUM *GetSharedNum() { if (!m_pri_key) GenRandomData(); BN_CTX *ctx = BN_CTX_new(); const BIGNUM *g = DH_get0_g(m_dh); const BIGNUM *p = DH_get0_p(m_dh); BIGNUM *r = BN_new(); // r = g ^ m_pri_key % p int rst = BN_mod_exp(r, g, m_pri_key, p, ctx); assert(rst == 1); BN_CTX_free(ctx); return r; } BIGNUM *GenKey(const BIGNUM *shared_num) { if (!m_pri_key) GenRandomData(); BIGNUM *key = BN_new(); BN_CTX *ctx = BN_CTX_new(); // key = shared_num ^ m_pri_key % p int rst = BN_mod_exp(key, shared_num, m_pri_key, DH_get0_p(m_dh), ctx); assert(rst == 1); BN_CTX_free(ctx); std::cout << m_name << ": received shared num: " << GetNumString(shared_num) << std::endl; std::cout << m_name << ": generated KEY: " << GetNumString(key) << std::endl; return key; } std::string GetName() { return m_name; } static std::string GetNumString(const BIGNUM *num) { return BN_bn2hex(num); } private: void GenRandomData() { assert(m_dh); m_pri_key = BN_new(); int rst = BN_rand_range(m_pri_key, DH_get0_p(m_dh)); assert(rst == 1); while (BN_is_zero(m_pri_key)) { BN_rand_range(m_pri_key, DH_get0_p(m_dh)); } std::cout << m_name << ": generated the private num" << std::endl; } protected: DH *m_dh; std::string m_name; private: BIGNUM *m_pri_key; }; |

m_pri_key 是双方生成的私密随机数。GetSharedNum() 返回双方交换的中间变量 G^A mod PGenKey() 即完成了密钥交换,返回交换成功后的密钥。

继续阅读

在我之前的一篇博客中 RSA 公钥加密原理 中, 对 RSA 非对称加密原理做了简单的阐述。这篇博客主要聊如何使用 OPENSSL 进行密钥对的生成,以及非对称加解密。

一. 生成密钥对

在 OPENSSL 中, RSA 是一个很重要的结构体。它的定义在 rsa_locl.h 中,面包含了在原理中提到的所有重要的变量 随机质数 p, q, 公钥指数 e, 私钥指数 d, 以及模数 n

|

|

struct rsa_st { // ... BIGNUM *n; BIGNUM *e; BIGNUM *d; BIGNUM *p; BIGNUM *q; // ... }; |

生成密钥函数:

|

|

int RSA_generate_key_ex(RSA *rsa, int bits, BIGNUM *e, BN_GENCB *cb); |

bits 密钥的规模(modulus)。小于 1028 位的密钥是不安全的,小于 512 则会返回 0e 公开的指数。它应该是一个奇数(odd number), 一般是 3, 17 或 65537cb 生成大随机数的回调函数。一般使用 NULL 即可, 默认为 BN_GENCB_call()

继续阅读

在我之前的一篇博客里介绍了 对称加密的模式 .  这里主要聊一聊如何使用

这里主要聊一聊如何使用 openssl 来进行 AES 加密 .

一. OPENSSL crypto API

openssl 加密 API 分两个部分: High Level and Low Level . 对于大部分人来说,使用 High Level 就够用了, 这些 API 被冠以 EVP (Envelope) ,表示对 Low Level 的封装。High Level API 提供了包括 对称/非对称加解密 , 签名, 验证, 哈希,MAC 等一系列组件,屏蔽了 Low Level API 的复杂逻辑,使用起来安全高效。对于除非有需要进行加密算法级别的改进,否则不建议使用 Low Level API.

大部分 EVP API 有一个 int 型返回值 ,用来表示操作是否成功:1 表示成功, 0 表示失败。但有些时候也会返回 -1 ,表达如内存分配或者其他什么错误。官方指导代码如下:

|

|

if(1 != EVP_xxx()) goto err; if(1 != EVP_yyy()) goto err; /* ... do some stuff ... */ err: ERR_print_errors_fp(stderr); |

二. 使用 EVP API 进行 AES 加解密

对于 AES 加解密,EVP API 分为两种,EVP_Encrypt / EVP_Decryp 系列 和 EVP_Cipher 系列。后者是对前者进一步的封装。它们具体使用的套路都是一样的:

- 创建加解密上下文

EVP_CIPHER_CTX

- 调用

xxxInit() 函数,使用 key(密钥)、iv(前置向量) 和 cipher(算法) 对上下文初始化

- 调用

xxxUpdate() 函数进行加解密。该函数支持流式操作。即对于一段明文来说,分成多组按顺序进行加密,和一次性全部加密,不影响其生成的密文的正确性。

- 调用

xxxFinal() 函数获取上下文中遗留的信息

- 释放上下文, 完成加解密。

继续阅读

前一章介绍了 cmake 的基本语法 以及如何构建一个最简单的工程。这里接着聊一聊使用 cmake 构建工程的常用操作:添加库

前一章介绍了 cmake 的基本语法 以及如何构建一个最简单的工程。这里接着聊一聊使用 cmake 构建工程的常用操作:添加库

这里主要聊一聊如何使用

这里主要聊一聊如何使用